英特尔证实Alder Lake BIOS源码泄露 但安全无需多虑

此外英特尔发言人表示,与这份代码有关的漏洞研究,仍被“Project Circuit Breaker”赏金项目所涵盖。同时该公司正在与客户和安全研究社区联系,以让大家知悉这一情况。

Tom's Hardware 指出,计算机的“基本输入输出”(BIOS)/“统一可扩展主机接口”(UEFI),用于在操作系统加载前对硬件进行初始化。

在其肩负的诸多职责中,就包括了与某些安全机制建立连接 —— 比如“可信平台模块”(TPM)。

在本次代码泄露之后,恶意行为者和安全行业,显然都会积极投入深度研究,以找到潜在的后门或安全漏洞。

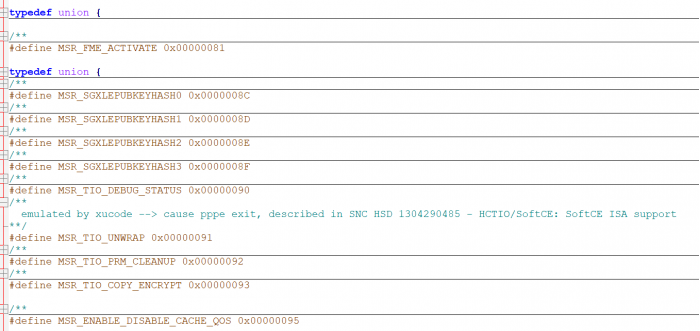

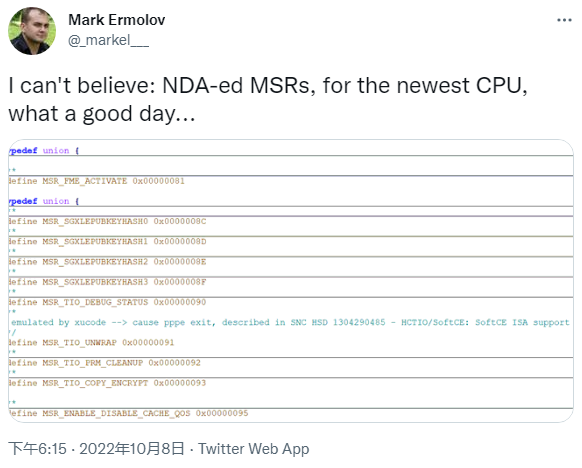

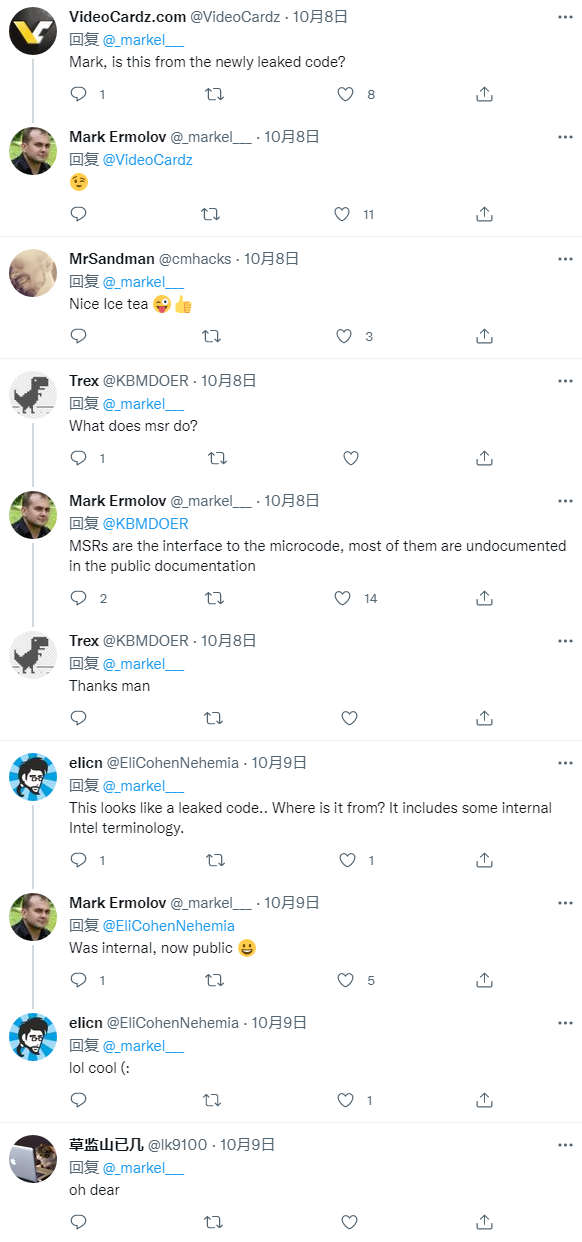

知名安全研究人员 Mark Ermolov 在早期报告中指出,他已发现通常为特权代码而保留的秘密 MSR(模型特定寄存器)和用于 Intel Boot Guard 的签名私钥。

前者意味着 Alder Lake 平台或遇到潜在的安全问题,而后者可能导致 Intel Boot Guard 功能失效。

此外还有用于 BootGuard 和 TXT 可信执行技术的 ACM 身份验证代码模块的迹象,预示着未来可能存在信任根(root of trust)问题。

不过曝光问题的影响和广度可能相对有限,毕竟大多数主板和 OEM 厂商都有类似的工具和信息,可用于为英特尔平台构建固件。

更重要的是,英特尔宣称其不依赖基于信息混淆的安全措施,意味着该公司在提供给外部供应商之前,已对将高度敏感的材料展开过一番清理。

至于英特尔鼓励研究人员提交漏洞的 Project Circuit Breaker 漏洞赏金计划,该公司会依照问题的严重程度,给予每个漏洞 500 ~ 10 万美元不等的奖励。

最后,英特尔尚未找到本次泄露的源头,目前也不清楚相关代码是否可以让 Coreboot 等开源组织间接受益。

不过从当前已被移除的 GitHub 存储库(仍有广泛的复制留存)来看,它似乎是由来自 LC Future Center 的原始设计制造商(ODM)员工所创建的。